Los delitos cibernéticos son todos aquellos actos o hechos que, estando tipificados como delitos, se desarrollan en Internet o requieren del uso de medios informáticos para ser realizados.

Un parte muy importante de los «delitos de toda la vida» también pueden ser delitos cibernéticos desde el preciso instante que se tienen lugar en Internet, haciendo uso de Internet y/o empleando hardware o software para ello.

El Manual de Prevención y Control de los Crímenes Informáticos de las Naciones Unidas reflejó que el delito cibernético abarcaba mucho más que los actos criminales dirigidos contra datos o las infracciones de contenidos y de derechos de autor, extendiéndolo a actividades tan diversas como el fraude, la falsificación, la pornografía infantil, el acceso no autorizado, el acoso, etcétera.

TIPOS DE DELITOS CIBERNÉTICOS

En la actualidad, la delincuencia cibernética ha dado lugar a una industria floreciente que genera miles de millones de euros de ingresos cada año, en su mayor parte, ingresos fraudulentos. Se estima que mueve más de tres mil billones de dólares cada año, y que afecta a más de un millón de usuarios por día, lo que equivale a catorce víctimas por segundo.

Algunos de los delitos cibernéticos que más se suceden a diario están relacionados con las injurias y calumnias, el acoso, la pornografía infantil, los derechos de propiedad intelectual y/o industrial, el fraude y un largo etcétera, pero muy especialmente con el robo y la usurpación de la identidad de las personas.

Las técnicas y mecanismos más utilizados para ello son principalmente tres:

El hacking, o acceso ilegítimo de manera remota al ordenador de un usuario.

El phishing: se trata del envío de correos electrónicos fraudulentos aparentemente enviados por empresas y/o contactos de confianza, que intentan engañar a los destinatarios con el fin de que éstos les revelen sus datos personales, bancarios, credenciales de acceso a servicios, etcétera.

El malware, es decir, software o programas informáticos que, instalados en el ordenador o dispositivo móvil de la víctima sin su consentimiento, espían sus acciones permitiendo así obtener datos e informaciones como las antes citadas.

Según el “Convenio de Ciberdelincuencia del Consejo de Europa”, ratificado en el año 2001, los delitos informáticos o delitos cibernéticos pueden subdividirse en cuatro grupos:

Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos:

Acceso ilícito a sistemas informáticos.

Interceptación ilícita de datos informáticos.

Interferencia en el funcionamiento de un sistema informático.

Abuso de dispositivos que faciliten la comisión de delitos.

Delitos informáticos:

Falsificación informática mediante la introducción, borrado o supresión de datos informáticos.

Fraude informático mediante la introducción, alteración o borrado de datos informáticos, o la interferencia en sistemas informáticos.

Delitos relacionados con el contenido:

Producción, oferta, difusión, adquisición de contenidos de pornografía infantil, por medio de un sistema informático o posesión de dichos contenidos en un sistema informático o medio de almacenamiento de datos.

Delitos relacionados con infracciones de la propiedad intelectual y derechos afines, como la copia y distribución de programas informáticos, o la piratería informática.

Otra clasificación hace referencia a la frecuencia del delito respecto de la persona perjudicada. En este sentido, podemos agrupar los delitos cibernéticos en dos grupos:

Delitos cibernéticos de tipo I, aquellos que, desde la perspectiva de la víctima, se producen en una única ocasión, por ejemplo el phishing, o la instalación de un malware en un ordenador para espiar a la víctima. Son delitos en los que también suele ser habitual, aunque no imprescindible, el uso de algún tipo de programa malicioso para registrar la actividad de la víctima aprovechando los fallos de seguridad del navegador, del propio sistema operativo… También la usurpación de identidad, el fraude, la piratería, etcétera. forman parte de los delitos cibernéticos de tipo I.

Delitos cibernéticos de tipo II son los que se suceden de forma repetida, incluso persistente. En estos casos el ciberdelincuente interactúa con la víctima en varias ocasiones. Hablamos del chantaje, la extorsión, el acoso, el espionaje industrial, la planificación de actividades terroristas, etcétera.

Por último, resulta necesario aclarar que en el actual Código Penal no encontraremos un «delito cibernético» como tal, con sus agravantes, atenuantes y penas. Dado que es el uso de sistemas informáticos lo que convierte un delito «normal» en delito cibernético, éstos se encuentran repartidos a los largo de todo el Código Penal español, cada vez que se hace referencia al uso de este tipo de instrumentos: artículos 169, 187, 189, 197, 205, 248, etcétera.

Delitos Cibernéticos En México

DELITOS CIBERNÉTICOS MÁS COMUNES EN MÉXICO

Cyberbullying y Sexting: Los índices de crecimiento de estos delitos cada vez son mayores. La forma en que los ciber-delincuentes actúan frente a las víctimas es a través de amenazas, intimidación o acoso. El primero se refiere a la intimidación de cualquier tipo mediante la posible divulgación de archivos personales o sensibles y el segundo específicamente al sexual, donde los adolescentes suelen ser las víctimas potenciales.

Extorsión y Fraude: Es el delito informático en México más utilizado por los entes maliciosos en Internet. En la mayoría de los casos se da cuando el delincuente comienza a hostigar a la persona para que realice una acción de donde el criminal tendrá un beneficio, ya sea tener acceso a algún plano de la empresa, a datos confidenciales o claves de seguridad. Al final las pérdidas pueden ser respecto a dinero o de archivos, datos e información.

Spam: El segundo medio más utilizado para alterar el orden de los sistemas. El spam consiste en que llegarán correos basura de manera masiva a tus cuentas de correo electrónico, los cuales por ningún motivo debes contestar, pues comúnmente son engaños, virus, timos o falsas propuestas para conseguir que les envíes dinero.

Piratería: El pan de cada día en el comercio mexicano. Los distribuidores de piratería también llegan a la reproducción ilegal de material cibernético como lo son hardwares, software, etc. Con la piratería nos damos cuenta que existen varias modalidades de reproducción como por ejemplo técnica, reprográfica, o sea las copias más toscas y diferentes al original, o las falsificaciones.

Suplantación de Identidad: Conocido como phishing. Aquí los ciberdelincuentes a través de robo de datos ya sean bancarios, personales y confidenciales, logra hacerse pasar por el sujeto en cuestión. Con esto obtiene acceso a sus cuentas, a compras o ventas del material electrónico e informático de la víctima. Se considera la estafa más común en México pues a veces las víctimas ni se dan cuenta que ha sido suplantada su identidad.

Sabotaje: Aunque no lo parezca, en México este delito es algo de todos los días. A través de este se busca destruir un centro de cómputo que contiene almacenada información muy importante. A pesar de no tener mucho éxito, son de los crímenes que a diario tienen por lo menos 23,000 intentos.

En México, es costumbre que al ser un país en crecimiento, se tenga consigo unas fallas inocentes respecto al control y gestión de los cibercrímenes en las empresas. Ya sea por desinformación, por no querer gastar o por no atenderlo, la Ciberdelincuencia logra al año llevarse unos 3,000 millones de dólares a la bolsa. Entre los principales sectores afectados por ciberdelincuentes en México durante 2015, principalmente fueron el sector privado (25%), el sector educativo (35%) y dependencias de Gobierno (28%).

Cr: https://www.certsuperior.com/proteccion-de-redes-delitos-informaticos-en-mexico/f

Cr: https://www.certsuperior.com/proteccion-de-redes-delitos-informaticos-en-mexico/f

HACKEOS MAS GRANDES DE LA HISTORIA

1.-Robo de información a tarjeta de crédito.

En 2006, la organización de hackers ShadowCrew, liderada por Albert González, robó en un periodo de dos años información de más de 100 millones de tarjetas de crédito y cajeros. La organización, formada por González y dos socios, violaba la endeble seguridad de las redes inalámbricas en diversas tiendas de pequeñas cadenas en Estados Unidos. Después infiltraban sniffers o keyloggers para apoderarse de la información bancaria de los clientes y venderla en el mercado negro.

González, que se hizo hacker de manera autodidacta, fue sentenciado a más de 20 años de prisión por dicho crimen, el cual asombró a los expertos en seguridad en línea de las diversas organizaciones mundiales que debieron colaborar para poder atraparlo.

2.-Golpe de seguridad a apple.

En 2014, Apple, sufrió un golpe a la seguridad de su nube (iCloud). Una dupla de hackers, autodenominada Doulci, se dio a la tarea de estudiar el sistema de seguridad de iCloud, al cabo de cinco meses lograron encontrar una falla y, según sus propias declaraciones, informaron a la compañía del desperfecto, pero su advertencia fue ignorada. Para demostrar la vulnerabilidad del sistema de manera contundente, violaron la seguridad y se apoderaron del control de su sistema de bloqueo remoto (servicio que la compañía ofrece a los usuarios de iPhone en caso de robo). Aunque Doulci no fue más allá, puso al descubierto la posibilidad de un importante robo de información masiva por la falta de atención a las fallas en el sistema de seguridad.

A pesar de que el móvil de estos delitos informáticos fue distinto en cada caso, no cabe duda de que la moneda más valiosa de nuestra época es la información. Por ello, cada día se generan nuevas herramientas en materia de seguridad cibernética y se mejoran las existentes, como el manejo de firmas y la encriptación de documentos, ya que utilizar recursos de vanguardia para proteger la información puede hacer la diferencia.

HACKERS MAS FAMOSOS DE LA HISTORIA

1. Kevin Mitnick: una figura representativa del pirateo en Estados Unidos, inició sus actividades cuando aún era un adolescente. En 1981, fue acusado de robar manuales de computadora a Pacific Bell. En 1982, pirateó el Comando de Defensa de Estados Unidos (NORAD), que inspiró la película "Juegos de guerra" de 1983. En 1989, pirateó la red de Digital Equipment Corporation (DEC) y realizó copias de su software. Por aquel entonces, como DEC era un fabricante líder de equipos informáticos, esta jugada dio a conocer a Mitnick. Posteriormente, fue arrestado, condenado y enviado a prisión. Durante su período de libertad condicional, pirateó los sistemas de correo de voz de Pacific Bell.

En el transcurso de su carrera como hacker, Mitnick no usó para provecho personal el acceso ni los datos que obtuvo. Aunque generalmente se cree que llegó a obtener el control total de la red de Pacific Bell, Mitnick no intentó aprovecharse de los resultados; al parecer, solo quería probar que podía hacerlo. Se emitió una orden judicial para arrestarlo por el incidente con Pacific Bell, pero Mitnick huyó y permaneció oculto durante más de dos años. Cuando fue atrapado, fue sentenciado a prisión por múltiples cargos de fraude electrónico e informático. Al final, Mitnick se convirtió en un hacker "bueno", pero según Wired, en 2014 lanzó al mercado "Mitnick's Absolute Zero Day Exploit Exchange" (Intercambio absoluto de exploits de día cero de Mitnick), que vende exploits de software crítico sin parches al mejor postor.

En el transcurso de su carrera como hacker, Mitnick no usó para provecho personal el acceso ni los datos que obtuvo. Aunque generalmente se cree que llegó a obtener el control total de la red de Pacific Bell, Mitnick no intentó aprovecharse de los resultados; al parecer, solo quería probar que podía hacerlo. Se emitió una orden judicial para arrestarlo por el incidente con Pacific Bell, pero Mitnick huyó y permaneció oculto durante más de dos años. Cuando fue atrapado, fue sentenciado a prisión por múltiples cargos de fraude electrónico e informático. Al final, Mitnick se convirtió en un hacker "bueno", pero según Wired, en 2014 lanzó al mercado "Mitnick's Absolute Zero Day Exploit Exchange" (Intercambio absoluto de exploits de día cero de Mitnick), que vende exploits de software crítico sin parches al mejor postor.

2.Anonymous: inició sus actividades en 2003 en tablones de mensajes de 4chan en un foro sin nombre. El grupo evidencia poca organización y se concentra en cierta manera en el concepto de justicia social. Por ejemplo, en 2008, manifestó su desacuerdo con la Iglesia de la Cientología y comenzó a inhabilitar sus sitios web, lo que afectó negativamente a su posicionamiento en Google y saturó sus máquinas de fax con imágenes en negro. En marzo de 2008, un grupo de Anonymous llevó a cabo una marcha frente a centros de Cientología de todo el mundo usando la ahora famosa máscara de Guy Fawkes. Como señaló The New Yorker, aunque el FBI y otros organismos de cumplimiento de la ley han intentado seguir el rastro de algunos de los miembros más prolíficos del grupo, la ausencia de una jerarquía real convierte en casi imposible el objetivo de eliminar a Anonymous como entidad.

3. Adrian Lamo: En 2001, Adrian Lamo, de 20 años, utilizó una herramienta de administración de contenido no protegida en Yahoo para modificar un artículo de Reuters y agregar una cita falsa atribuida al exfiscal general John Ashcroft. Con frecuencia, Lamo pirateaba sistemas y, luego, notificaba a la prensa y a sus víctimas; en algunos casos, los ayudó a resolver el problema para mejorar su seguridad. No obstante, como señala Wired, en 2002, Lamo fue demasiado lejos cuando pirateó la intranet de The New York Times, se incluyó en la lista de fuentes expertas, y comenzó a realizar investigaciones sobre personajes públicos de alto perfil. Como prefería circular por las calles llevando solo una mochila y no poseía una dirección fija, Lamo se ganó el apodo de "El hacker indigente".

En 2010, Lamo, ahora con 29 años, se enteró de que padecía trastorno de Asperger, un tipo leve de autismo, a menudo llamado el "síndrome del obseso" debido a que las personas con Asperger tienen dificultades en interrelacionarse socialmente y manifiestan conductas extrañas y obsesivas. Numerosos expertos creen que esto explica la entrada de Lamo en el mundo de los hackers; se sabe que el trastorno de Asperger se manifiesta con mayor frecuencia en la comunidad de hackers.

En 2010, Lamo, ahora con 29 años, se enteró de que padecía trastorno de Asperger, un tipo leve de autismo, a menudo llamado el "síndrome del obseso" debido a que las personas con Asperger tienen dificultades en interrelacionarse socialmente y manifiestan conductas extrañas y obsesivas. Numerosos expertos creen que esto explica la entrada de Lamo en el mundo de los hackers; se sabe que el trastorno de Asperger se manifiesta con mayor frecuencia en la comunidad de hackers.

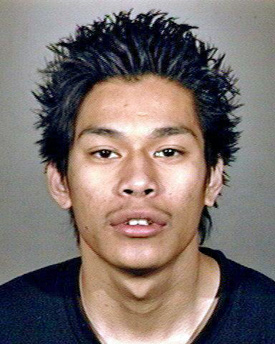

4. Albert González: Según New York Daily News, González, apodado "soupnazi", empezó su carrera como "líder de un conjunto de frikis informáticos problemáticos" en su escuela secundaria de Miami. Posteriormente, participó activamente en el sitio de comercio criminal Shadowcrew.com y fue considerado uno de sus mejores hackers y moderadores. Con 22 años, González fue arrestado en Nueva York por fraude de tarjetas de débito relacionado con el robo de datos de millones de cuentas de tarjetas. Para evitar ir a prisión, se convirtió en informante del Servicio Secreto y ayudó a imputar a docenas de miembros de Shadowcrew.

Durante el período en que actuó como informante remunerado, en colaboración con un grupo de cómplices, reanudó sus actividades criminales y robó más de 180 millones de cuentas de tarjetas de pago a empresas como OfficeMax, Dave and Buster's y Boston Market. The New York Times Magazine señaló que el ataque de González en 2005 a la tienda estadounidense TJX fue la primera filtración de datos en serie de información de tarjetas de crédito. Este famoso hacker y su equipo utilizaron inyecciones de SQL para crear puertas traseras en diversas redes corporativas y robaron un monto estimado de USD 256 millones solamente a TJX. Cuando Gónzalez fue condenado en 2015, el fiscal federal señañó que su victimización humana "no tenía precedentes".

Durante el período en que actuó como informante remunerado, en colaboración con un grupo de cómplices, reanudó sus actividades criminales y robó más de 180 millones de cuentas de tarjetas de pago a empresas como OfficeMax, Dave and Buster's y Boston Market. The New York Times Magazine señaló que el ataque de González en 2005 a la tienda estadounidense TJX fue la primera filtración de datos en serie de información de tarjetas de crédito. Este famoso hacker y su equipo utilizaron inyecciones de SQL para crear puertas traseras en diversas redes corporativas y robaron un monto estimado de USD 256 millones solamente a TJX. Cuando Gónzalez fue condenado en 2015, el fiscal federal señañó que su victimización humana "no tenía precedentes".

5. Matthew Bevan y Richard Pryce: son un dúo de hackers británicos que piratearon numerosas redes militares en 1996, incluida la de la Base de la Fuerza Aérea Griffiss, la de la Agencia de Sistemas de Información de Defensa y del Instituto Coreano de Investigación Atómica (KARI). Bevan (Kuji) y Pryce (Datastream Cowboy) fueron acusados de estar a punto de desatar una tercera guerra mundial tras volcar la información de investigación del KARI en sistemas militares estadounidenses. Bevan afirma que pretendía probar una teoría de conspiración OVNI y, según la BBC, su caso se asemeja al de Gary McKinnon. Intención maliciosa o no, Bevan y Pryce demostraron que incluso las redes militares son vulnerables.

6. Jeanson James Ancheta: A Jeanson James Ancheta no le interesaba piratear sistemas para obtener datos de tarjetas de crédito ni colapsar redes para promover la justicia social. Jeanson James Ancheta sentía curiosidad por el uso de bots (robots de software que pueden infectar y, en última instancia, controlar los sistemas informáticos). Usando una serie de "botnets" de gran escala, fue capaz de comprometer más de 400 000 computadoras en 2005. Según Ars Technica, posteriormente, alquiló estos equipos a empresas de publicidad y recibió pagos directos por la instalación de bots o adware en sistemas específicos. Ancheta fue condenado a 57 meses en prisión y fue la primera vez que un hacker fue enviado a la cárcel por el uso de la tecnología de botnets.

7. Michael Calce: En febrero de 2000, Michael Calce, de 15 años, también conocido como "Mafiaboy", descubrió cómo tomar el control de redes de computadoras universitarias y utilizó sus recursos combinados para causar problemas al motor de búsqueda número uno en ese entonces: Yahoo. En el lapso de una semana, también desbarató las redes de Dell, eBay, CNN y Amazon usando un ataque de denegación de servicio (DDoS) dedicado que saturó los servidores corporativos y causó el colapso de los sitios web. La llamada de atención de Calce fue quizás la que más sobresaltó a inversionistas y defensores de Internet. Si el sitio web más grande del mundo, valorado en más USD 1000 millones, se podía piratear con tanta facilidad, ¿estaba algún dato en línea verdaderamente seguro? No es exagerado decir que la legislación sobre el cibercrimen se convirtió de pronto en una prioridad para el gobierno debido al ataque de Calce.

8. Kevin Poulse: En 1983, Poulsen, de 17 años de edad, que usaba el apodo Dark Dante, pirateó ARPANET, la red informática del Pentágono, pero no tardó en ser atrapado. El gobierno decidió no acusar a Poulsen, pues era menor de edad en ese momento, por lo que lo pusieron en libertad con una advertencia.

Poulsen hizo caso omiso a esta advertencia y reanudó sus actividades de pirateo. En 1988, Poulsen pirateó una computadora federal y logró acceder a archivos sobre Ferdinand Marcos, presidente destituido de Filipinas. Cuando las autoridades lo descubrieron, optó por ocultarse. Sin embargo, durante ese período, se mantuvo activo, dedicándose a robar archivos del gobierno y a revelar secretos. Según señala en su propio sitio web, en 1990, pirateó un concurso de una emisora de radio y se aseguró de ser el oyente número 102 en llamar para ganar un automóvil Porsche cero kilómetro, un paquete de vacaciones y USD 20 000.

Poulsen no tardó en ser arrestado y se le prohibió usar una computadora por un período de tres años. Desde entonces, se ha reinventado como periodista serio que escribe sobre seguridad informática como editor sénior de Wired.

Cr: https://latam.kaspersky.com/resource-center/threats/top-ten-greatest-hackers

Poulsen hizo caso omiso a esta advertencia y reanudó sus actividades de pirateo. En 1988, Poulsen pirateó una computadora federal y logró acceder a archivos sobre Ferdinand Marcos, presidente destituido de Filipinas. Cuando las autoridades lo descubrieron, optó por ocultarse. Sin embargo, durante ese período, se mantuvo activo, dedicándose a robar archivos del gobierno y a revelar secretos. Según señala en su propio sitio web, en 1990, pirateó un concurso de una emisora de radio y se aseguró de ser el oyente número 102 en llamar para ganar un automóvil Porsche cero kilómetro, un paquete de vacaciones y USD 20 000.

Poulsen no tardó en ser arrestado y se le prohibió usar una computadora por un período de tres años. Desde entonces, se ha reinventado como periodista serio que escribe sobre seguridad informática como editor sénior de Wired.

Cr: https://latam.kaspersky.com/resource-center/threats/top-ten-greatest-hackers